SHA-256

SHA-256 ist Mitglied der von der NSA entwickelten kryptografischen SHA-2-Hashfunktionen. SHA steht für Secure Hash Algorithm. Kryptografische Hashfunktionen sind mathematische Operationen, die mit digitalen Daten ausgeführt werden. Durch Vergleichen des berechneten “Hash” (der Ausgabe von der Ausführung des Algorithmus) mit einem bekannten und erwarteten Hashwert kann eine Person die Integrität der Daten bestimmen. Ein Einweghash kann aus einem beliebigen Datenelement generiert werden, die Daten können jedoch nicht aus dem Hash generiert werden.

Inhaltsverzeichnis

Geschichte

SHA-256, der Nachfolger von SHA-1 wurde, trägt einen anderen Namen-SHA-2. Es ist nicht viel schwieriger zu codieren als SHA-1, und der 256-Bit-Schlüssel wurde bisher noch nie kompromittiert.

Die sichere Kommunikation für Websites und Webdienste basiert auf Dateien, die als Zertifikate bezeichnet werden. Sie dienen dazu, sichere Verbindungen herzustellen und zu authentifizieren. Diese Zertifikate enthalten kryptografische Elemente, die mit Algorithmen wie SHA-256 generiert werden.

Früher wurden Zertifikate meistens mit SHA-1 als digitale Signaturelemente generiert, der Algorithmus wurde jedoch nach und nach als veraltet eingestuft und nicht mehr als sicher angesehen, wie es die meisten Internetbenutzer wünschen. Infolgedessen gab es eine deutliche Verschiebung in Richtung Zertifikate, die den neuen Algorithmus – SHA-256‘ verwenden.

Der Übergang zu SHA-2

Im Jahr 2016 hat die SSL-Zertifikatsbranche den Übergang zu einem neuen Standard – SHA-2 – vollzogen. Der Übergangsprozess wurde begleitet von der erneuten Ausstellung von Tausenden von Zertifikaten und wichtigen Software-Updates, bei denen zentrale vertrauenswürdige Zertifizierungsstellen eingesetzt werden.

Die Frist für die Ausstellung neuer Zertifikate war der 31. Dezember 2015. Grundsätzlich musste der Internet-Sektor zu diesem Zeitpunkt auf den neuen Standard umstellen, aber einige Fehler konnten nicht vermieden werden.

Innerhalb der nächsten ein bis zwei Jahre ist die große Mehrheit der SHA-1-Zertifikate “ausgestorben”. Im August 2017 betrug ihre Zahl etwa 500 000.

SHA-3-Verschlüsselungstechnologie der Zukunft

Im Laufe der Zeit nehmen Cyberangriffe erheblich zu, da die Kosten für die Rechenleistung des Computers sinken. Bis 2020 wird dadurch die derzeitige digitale Signatur weniger sicher als heute sein. Aus diesem Grund ist die Auswahl des Algorithmus eine wichtige Entscheidung. Dies ist notwendig, da temporäre kurzfristige Aktualisierungen die Sicherheit gefährden können. Kein Hash-Algorithmus kann sogar ein Jahrzehnt lang ein hohes Sicherheitsniveau aufrechterhalten.

Dies bedeutet nicht, dass Kryptographen beim Warten auf ein Problem untätig bleiben. Der SHA-2-Nachfolger, bekannt als SHA-3, ist bereits fertiggestellt. Wenn der Zeitpunkt gekommen ist, um diesen Übergang zu vollziehen, kann die Online-Technologieindustrie SHA-3 als nächste Wahl verwenden. Aber vielleicht wird es zu diesem Zeitpunkt einen völlig anderen Algorithmus geben.

Es dauert Jahre, bis Sie neue kryptographische Standards erforscht und getestet haben, bevor Sie mit der Entwicklung von Software beginnen können, die sie unterstützt. Nur wenn wir einen Schritt voraus sind, können wir über die eine oder andere Sicherheitsstufe sprechen.

Beschreibung

Die erste Version des SHA-256-Algorithmus wurde von der US-amerikanischen National Security Agency im Frühjahr 2002 erstellt. Einige Monate später veröffentlichte die nationale metrologische Universität das kürzlich angekündigte Verschlüsselungsprotokoll im sicheren Datenverarbeitungsstandard FIPS PUB 180-2 auf Bundesebene angenommen. Im Winter 2004 wurde es mit der zweiten Version des Algorithmus ergänzt.

In den nächsten 3 Jahren erteilte die NSA ein Sha-Patent der zweiten Generation unter der Royalty-Free-Lizenz. Daraus entstand der Einsatz von Technologie in zivilen Bereichen.

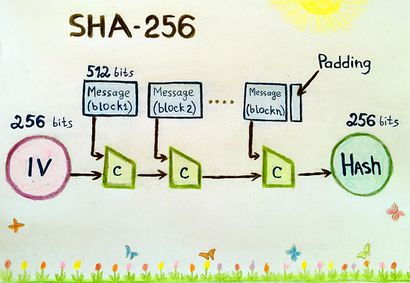

Dieses Protokoll arbeitet mit Informationen, die in Teile von 512 Bit (oder 64 Bytes) unterteilt sind. Es erzeugt sein kryptografisches “Mischen” und gibt anschließend einen 256-Bit-Hashcode aus. Der Algorithmus enthält eine relativ einfache Runde, die 64-mal wiederholt wird.

Darüber hinaus verfügt SHA-256 über ziemlich gute technische Parameter:

- Blockgrößenanzeige (Byte): 64.

- maximal zulässige Nachrichtenlänge (Bytes): 33.

- Merkmale der Message Digest-Größe (Bytes): 32.

- die Standardwortgröße (Bytes): 4.

- interner Positionslängenparameter (Bytes): 32.

- die Anzahl der Iterationen in einem Zyklus: 64.

- die durch das Protokoll (MiB/s) erreichte Geschwindigkeit: ca. 140.

Der Sha-256-Algorithmus basiert auf der Merkle-Damgard-Konstruktionsmethode, nach der der Anfangsindex unmittelbar nach der Änderung in Blöcke und diese wiederum in 16 Wörter unterteilt werden.

SHA-256 wird in verschiedenen Teilen des Bitcoin-Netzwerks verwendet:

- Beim Mining wird SHA-256 als Proof-of-Work-Algorithmus verwendet.

- SHA-256 wird bei der Erstellung von Bitcoin-Adressen verwendet, um die Sicherheit und den Datenschutz zu verbessern.

Twitter

Twitter

Telegram

Telegram