Schwachstellen der Kryptowahrung

Bitcoin ist möglicherweise anfällig für bestimmte Arten von Attacken. Bitcoin ist möglicherweise anfällig für bestimmte Arten von Attaken. Sehr oft stellen Nutzer solche Fragen: Was ist das Risiko, in Bitcoin zu investieren? Was sind die Hauptprobleme, Bedrohungen von Bitcoin? Was wird mit ihm passieren?

Inhaltsverzeichnis

Die Probleme von der Bitcoin-Verwendung

Die Geldbörse ist schlecht vor Diebstahl geschützt

Standardmäßig ist die Geldbörse nicht verschlüsselt. Aus diesem Grund wird es zu einer leichten Beute für Betrüger. Die neuesten Versionen von Bitcoin-Clients enthalten jedoch bereits Verschlüsselungen, um Wallet-Daten zu schützen. Aber der Benutzer muss die Verschlüsselung manuell verbinden.

Neue Geldbörse kann mit einem alten Passwort durch Backups geöffnet werden

Eine alte Kopie der Brieftasche mit dem alten Passwort kann oft einfach durch Erstellen eines Wiederherstellungsprogramms wiederhergestellt werden (z.B. Apple Time Machine). Die Wiederherstellung der alten Geldbörse mit dem Passwort stellt die aktuelle Geldbörse und das aktuelle Passwort wieder her. Daher sind häufige Passwortänderungen keine Garantie für vollständige Sicherheit.

Die Lösung sein da. Die Ersteller der Kryptowährung müssen Änderungen vornehmen, damit beim Ändern des Passworts der Geldbörse automatisch eine neue Geldbörse mit einem neuen Passwort erstellt wird. Gespeicherte Einsparungen sollten automatisch in eine neue Geldbörse übertragen werden. Wenn man versucht, eine Kopie der alten Brieftasche wiederherzustellen, funktioniert das Passwort nicht. Benutzer, die die Technik der Erstellung von Brieftaschen nicht verstehen, werden nicht in der Lage sein, Daten aus ihren Ersparnissen der Kryptowährung wiederherzustellen, und werden Bitcoins zusammen mit der Brieftasche verlieren.

Verfolgen Sie die Geschichte von Cash-Transaktionen

Die Verfolgung der Geschichte von Zahlungsanweisungen kann verwendet werden, um die Adresse zu identifizieren. Es sollte daran erinnert werden, dass Bitcoin kein völlig anonymes Zahlungsmittel ist.

Sybil-Attacke

Ein Hacker kann ein Netzwerk mit Einheiten unter seiner Kontrolle füllen, und andere Benutzer können sich nur mit den Blöcken verbinden, die wegen Betrugs erstellt wurden. Wie kann das passieren?

- Der Hacker blockiert Transaktionen von anderen Benutzern, indem er Sie vom gemeinsamen Netzwerk trennt.

- Der Hacker verbindet Sie nur mit den Blöcken, die er in einem gesonderten Netzwerk erstellt. Dann wird es Transaktionen entstellen, die wieder Geld senden (double-spending).

- Der Hacker kann alle Ihre Transaktionen mit speziellen Programmen sehen.

Die Attake 51%

- Hauptartikel: 51-Prozent-Angriffe

In den frühen Phasen seiner Entwicklung ist Bitcoin und jede ähnliche Währung anfällig für die sogenannte “Attacke 51%». Während der Hacker mehr Macht hat als der Rest des Netzwerks, kann er die Blöcke anderer Leute nicht bestätigen und nur seine eigenen bestätigen. Er kann 100% aller neuen Bitcoins erhalten und jegliche Transaktionen nach eigenem Ermessen blockieren. Er kann jedoch keine Transaktionen nach eigenem Ermessen durchführen, da er keine fremden privaten Schlüssel zur Unterzeichnung dieser Transaktionen besitzt. Um eine solche Attake im Bitcoin-Netzwerk durchzuführen, ist die Rechenleistung um ein Vielfaches höher als die aller Supercomputer der TOP-500-Klasse (500 leistungsstärkste Supercomputer der Welt). Nach dem Massenübergang von Miners von Grafikkarten zu speziell entwickelten integrierten Schaltungen (asic) für Bitcoin Mining wurde der Schutz vor einer solche Attake noch stärker.

Die Attake Denial-of-Service (DoS)

Das Senden einer großen Anzahl von “Junk”-Daten an einer Einheit, die Transaktionen verarbeitet, kann seine Operation erschweren. Bitcoin verfügt über einen integrierten Schutz vor Denial-of-Service-Attaken, aber moderne Attake dieser Art werden immer schwieriger zu blockieren. Z.B. blockiert Bitcoin Satoshi Client Version 0.7.0 alle verdächtigen Einheiten und Transaktionen, erlaubt keine Verdopplung von Transaktionen, überwacht das Auftreten einer DoS-Attacke, fängt Verbrecher ein, korrigiert Fehler usw. Die neueste Version des 8. Bitcoin Satoshi-Clients wurde um die Funktion zum Abfangen von Nicht-Standard-Transaktionen (mehr als 100 Kilobyte) erweitert. Und auch die Funktion der Aufteilung der Informationen aus ihrer Verteilung in den Speicher und auf die Festplatte wurde hinzugefügt.

Verzögerung der Zeit

Hacker greifen das Netzwerk an und verlangsamen die Zeit im Netzwerk. Dies erschwert Datenübertragung, Nachrichtenübermittlung zwischen Benutzern, Informationsaktualisierung im Netzwerk, Block- und Kettenbildung und Transaktions-Commit.

Sicherheitsanfälligkeit bei Transaktionen

Obwohl Bitcoin-Transaktionen signiert sind, deckt diese Signatur nicht alle Informationen ab, die für den Empfang eines Hashes der Transaktion verwendet werden, wodurch bestimmte Risiken entstehen können. Es ist möglich, die Transaktionsparameter zu ändern, so dass sich der Hash ändert, aber die Signatur bleibt gleich. Auf dieser Grundlage kann eine Attake bei dem Abzug von der Wärung von Drittdiensten organisiert werden. In der ursprünglichen Transaktion wird die Kennung ersetzt. Geld erreicht den Adressaten, aber er informiert in der technischen Unterstützung des Dienstes, dass die ursprüngliche Transaktion nicht erreicht wurde. Als Ergebnis kann der Dienst erneut Geld senden. Diese Eigenschaft des Bitcoin-Protokolls gilt nicht als Schwachstelle, da sie seit 2011 bekannt ist. Es kann durch Überprüfen der ursprünglichen Transaktionen eliminiert werden.

Illegale Daten in der Blockkette

In einigen Ländern gilt die Übertragung bestimmter Daten als illegal. In der Bitcoin-Transaktion können solche Daten eingegeben werden, die zu Problemen mit dem Gesetz führen können. In jeder Einheit gibt es Regeln, die willkürliche (nicht standardisierte) Daten verbieten. Aber eine kleine Menge «Brack» fällt von Zeit zu Zeit in das Netzwerk.

Sicherheitsprobleme und Bugs

Bugs können zu einer Instabilität des Systemschutzes führen. Z.B. müssen Informationen in einer Einheit innerhalb kurzer Zeit aktualisiert werden. Wenn dies aufgrund des Fehlers nicht geschehen ist, wurden die notwendigen Informationen nicht in der Kette angezeigt, fehlerhafte Daten über das Netzwerk verteilt usw. All dies kann das Netzwerk für ein paar Stunden stoppen. Moderne Versionen von Bitcoin-Clients werden unter Berücksichtigung, dass sie auf Fehler reagieren und den Fehler rechtzeitig beheben müssen, erstellt.

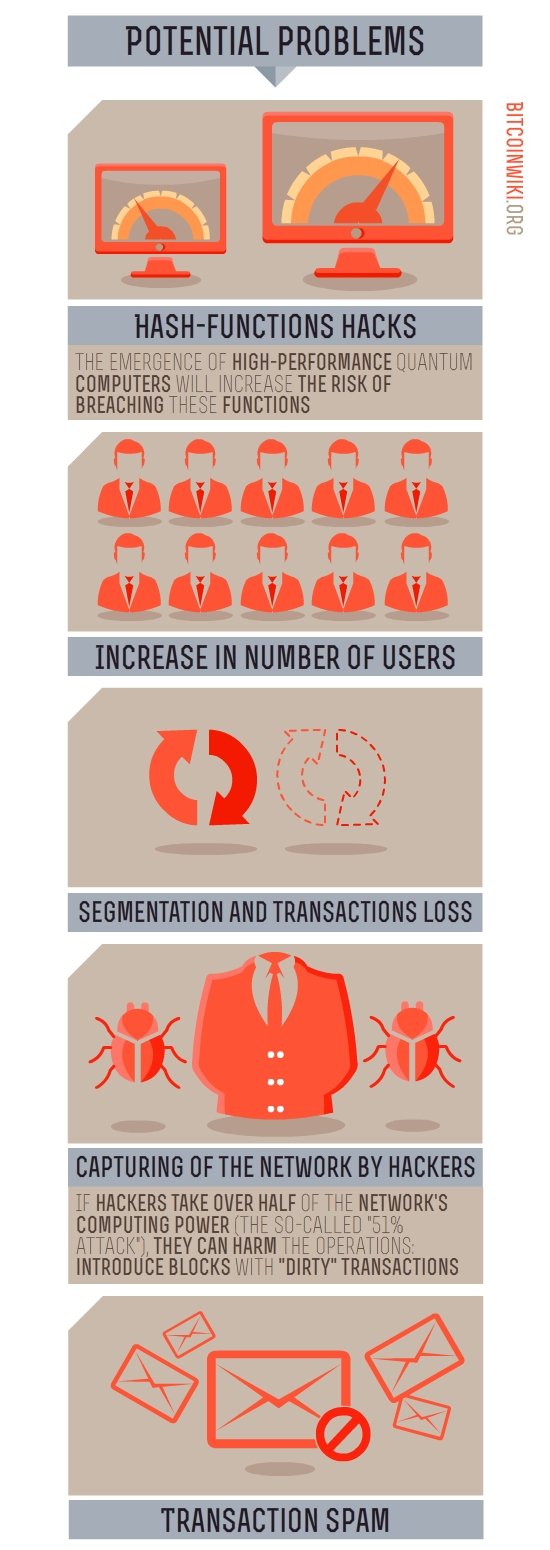

Probleme der nahen Zukunft

Hacking Hash-Funktionen Algorithmen zum Berechnen der Hash-Funktion der SHA-256- und ECDSA-Standards können nicht mit der aktuellen Computerleistung gehackt werden. In Zukunft kann die Hash-Funktion Bitcoin durch eine komplexere ersetzt werden.

Erhöhung der Anzahl der Benutzer Network Bitcoin bewältigen den Zustrom von Nutzern. Wenn jeder Benutzer spezielle Programme verwendet, um seine IP-Adressen zu verbergen (sie können von anderen Benutzern gesehen werden), wird das Netzwerk nicht funktionieren.

Probleme mit der Segmentierung und dem Verlust von Transaktionen

Es kann Probleme mit der Aufteilung von Blöcken und Knoten sowie Verwirrung bei Transaktionen und dem Verlust einiger von ihnen geben. Bitcoin-Entwickler überwachen die Entstehung solcher Probleme und erstellen spezielle Codes, die Schwierigkeiten im Netzwerk verhindern.

Hacker erobern das Netzwerk

Wenn Hacker die Hälfte der Netzwerkkapazität des Computers erobern (den sogenannten ‘>50%-Attack’), können sie der Arbeit schaden. Sie können Blöcke mit “schmutzigen” Transaktionen implementieren, double-spending implementieren, Miners aus Blöcken eliminieren, Transaktionen blockieren usw.

Hacker werden niemals in der Lage sein:

- Transaktionen stornieren,

- sperren das Senden von Transaktionen,

- ändern die Anzahl der Münzen zum Schließen eines Blocks,

- erstelle Münzen von Grund auf,

- sende Münzen, die nicht zu ihnen gehören.

Transaktions-Spam und “leere” Transaktionen

Hacker können falsche Transaktionen an Benutzer senden. Außerdem senden Hacker leere Transaktionen aus, um Netzwerkfehler zu erzeugen.

Kein Problem ist

Erzeugen einer übermäßigen Anzahl von Adressen

Die Anzahl der Adressen hat keinen Einfluss auf den Betrieb des Netzwerks. Es kann nur Platz auf der Festplatte belegen oder die CPU-Ressourcen des PCs des Benutzers wegnehmen.

Generierung von Blöcken reduzierter Komplexität

Ein Hacker kann hypothetisch eine Kette von fiktiven Blöcken mit reduzierter Komplexität erstellen. Diese Blöcke sind für das Netzwerk aktiv, aber ihre Kette kann keine Verbindung zu anderen Ketten herstellen, da die verbleibenden Knoten in der Lage sind zu verifizieren, dass der Block fiktiv ist. Also “falsche” Blöcke werden vom Netzwerk abgelehnt.

Twitter

Twitter

Telegram

Telegram